تیم SOC چیست

یک مرکز عملیات امنیت (Security Operations Center) تیمی است که به طور مداوم رویه های امنیتی یک سازمان را نظارت و تجزیه و تحلیل میکند. همچنین در برابر نقضهای امنیتی دفاع میکند و به طور فعال خطرات امنیتی را ایزوله سازی کرده و کاهش میدهد.

تیم SOC وظیفه نظارت و حفاظت از داراییهای سازمان از جمله مالکیت معنوی، داده های پرسنل، سیستمهای تجاری و یکپارچگی برند را بر عهده دارند. تیم SOC استراتژی کلی امنیت سایبری سازمان را اجرا میکند و به عنوان نقطه مرکزی همکاری در تلاش های هماهنگ برای نظارت، ارزیابی و دفاع در برابر حملات سایبری عمل میکند.

پنج نقش اساسی یک تیم SOC

در این مقاله قصد داریم به پنج نقش اساسی یک تیم SOC بپردازیم

1- تحلیلگران امنیتی اولین پاسخ دهندگان امنیت سایبری هستند. آنها در مورد تهدیدات سایبری گزارش میدهند و هر تغییری را که برای محافظت از سازمان لازم است را اجرا میکنند. آنها آخرین خط دفاعی در برابر تهدیدات امنیت سایبری در نظر گرفته می شوند. تحلیلگران امنیتی در کنار مدیران امنیتی و مهندسان امنیت سایبری کار میکنند و معمولاً به مدیر امنیت اطلاعات (CISO) گزارش میدهند.

2- مهندسان امنیت معمولاً متخصص نرم افزار یا سخت افزار هستند و وظیفه نگهداری و به روز رسانی ابزارها و سیستم ها را بر عهده دارند. آنها همچنین مسئول هرگونه اسنادی هستند که سایر اعضای تیم ممکن است به آن نیاز داشته باشند، مانند پروتکلهای امنیتی دیجیتال.

3- مدیر SOC مسئول تیم SOC است. آنها عملیات SOC را هدایت میکنند و مسئول همگام سازی بین تحلیلگران و مهندسان، استخدام، آموزش، و ایجاد و اجرای استراتژی امنیت سایبری هستند. آنها همچنین پاسخ شرکت به تهدیدات امنیتی عمده را هدایت و هماهنگ میکنند.

4- مدیر ارشد امنیت اطلاعات (CISO) یک جایگاه مدیریتی است که مسئول ایجاد استراتژیها، سیاستها و عملیات مرتبط با امنیت است. آنها از نزدیک با مدیرعامل کار میکنند و در مورد مسائل امنیتی به مدیریت اطلاع و گزارش میدهند.

5- مدیر پاسخ به حادثه (IR یا Incident Response) نقشی در سازمانهای امنیتی بزرگتر است که مسئولیت مدیریت حوادث را در زمان وقوع آنها و انتقال الزامات امنیتی به سازمان در صورت نقض قابل توجه دادهها بر عهده دارد.

نقش ها و مسئولیت های تیم SOC

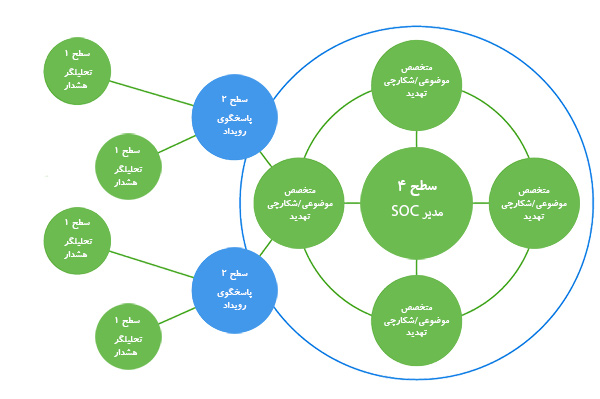

تحلیلگران SOC در چهار سطح سازماندهی شده اند. ابتدا، هشدارهای SIEM به سمت تحلیلگران سطح 1 می رود که آنها را نظارت، اولویت بندی و بررسی میکنند.

تهدیدات واقعی به یک تحلیلگر سطح 2 با تجربه امنیتی عمیق تر منتقل میشود، که تجزیه و تحلیل بیشتری انجام میدهد و در مورد استراتژی مهار تصمیم می گیرد.

نقض های مهم به یک تحلیلگر ارشد سطح 3 منتقل میشود، تا حادثه را مدیریت کند و مسئول پیگیری فعالانه تهدیدات به طور مداوم است. تحلیلگر سطح 4 مدیر SOC است که مسئول استخدام، استراتژی، اولویتها و مدیریت مستقیم کارکنان SOC در هنگام وقوع حوادث امنیتی بزرگ است.

جدول زیر هر نقش SOC را با جزئیات بیشتری توضیح می دهد.

| نقش |

صلاحیت ها |

وظایف |

| تحلیل گر سطح 1 بررسی کننده هشدار |

مهارت های مدیریت سیستم؛ زبان های برنامه نویسی وب مانند پایتون، روبی، پی اچ پی. اسکریپ نویسی؛ گواهینامه های امنیتی مانند CISSP یا SANS SEC401 |

هشدارهای SIEM را نظارت میکند، ابزارهای نظارت امنیتی را مدیریت و پیکربندی میکند. برای تعیین اینکه آیا یک حادثه امنیتی واقعی در حال وقوع است یا خیر، هشدارها یا مسائل را اولویت بندی و تریاژ میکند. |

| تحلیلگر سطح 2 پاسخگوی رویداد |

شبیه به تحلیلگر سطح 1، اما با تجربه بیشتر از جمله توان واکنش به حادثه. فارنزیک پیشرفته،ارزیابی بدافزار، هوش تهدید. |

حوادث را دریافت میکند و تجزیه و تحلیل عمیق انجام میدهد. برای شناسایی عامل تهدید، ماهیت حمله، و سیستمها یا دادههای تحت تأثیر، با هوش تهدید مرتبط است. استراتژی مهار، اصلاح و بازیابی را تعریف و اجرا میکند. |

| تحلیلگرسطح 3 متخصص موضوعی/شکارچی تهدید |

شبیه به تحلیلگر سطح 2 اما با تجربه حتی بیشتر، از جمله حوادث سطح بالا. تجربه با ابزارهای تست نفوذ و تجسم دادههای بین سازمانی. مهندسی معکوس بدافزار، تجربه شناسایی و توسعه پاسخ به تهدیدها و الگوهای حمله جدید. |

هر روز، ارزیابی آسیبپذیری و تستهای نفوذ را انجام میدهد و هشدارها، اخبار صنعت، اطلاعات تهدیدات و دادههای امنیتی را بررسی میکند. به طور فعال تهدیدهایی را که به شبکه راه یافته اند و همچنین آسیب پذیری ها و شکاف های امنیتی ناشناخته را جستجو می کند. هنگامی که یک حادثه بزرگ رخ میدهد، با تحلیلگر سطح 2 همکاری میکند تا به آن پاسخ دهد و آن را مهار کند. |

| مدیر SOC سطح 4 فرمانده |

شبیه به تحلیلگر سطح 3، از جمله مهارتهای مدیریت پروژه، آموزش مدیریت واکنش به حادثه و مهارتهای ارتباطی قوی. |

مانند فرمانده یک واحد نظامی، مسئول استخدام و آموزش کارکنان SOC، مسئول استراتژی دفاعی و تهاجمی. منابع، اولویت ها و پروژه ها را مدیریت میکند و تیم را مستقیماً در هنگام پاسخگویی به حوادث امنیتی مهم تجاری مدیریت میکند. نقطه تماس سازمان برای حوادث امنیتی، انطباق، و سایر مسائل مربوط به امنیت. |

| مهندس امنیت – پشتیبانی و زیرساخت |

مدرک تحصیلی در علوم کامپیوتر، مهندسی کامپیوتر یا تضمین اطلاعات، معمولاً با گواهینامه هایی مانند CISSP ترکیب می شود. |

یک متخصص نرم افزار یا سخت افزار که بر جنبه های امنیتی در طراحی سیستم های اطلاعاتی تمرکز دارد. راهحلها و ابزارهایی را ایجاد میکند که به سازمانها کمک میکند تا با اختلال در عملیات یا حملات مخرب بهشدت مقابله کنند. گاهی اوقات در SOC به کار می رود و گاهی اوقات SOC را به عنوان بخشی از تیم های توسعه یا عملیات پشتیبانی میکند. |

تفاوت تیم SOC با تیم CSIRT چیست؟

یک تیم پاسخگویی به حوادث امنیتی رایانه ای (CSIRT) که CERT یا CIRT نیز نامیده میشود، مسئول دریافت، تجزیه و تحلیل و پاسخگویی به حوادث امنیتی است. CSIRT ها هم میتوانند تحت نظر SOC کار کنند و هم اینکه به تنهایی عمل کنند.

پس چه چیزی CSIRT را از SOC متمایز میکند؟ در حالی که وظیفه اصلی یک CSIRT به حداقل رساندن و مدیریت آسیب ناشی از یک حادثه است، CSIRT فقط با خود حمله مقابله نمیکند! آنها همچنین با مشتریان، مدیران اجرایی و هیئت مدیره ارتباط برقرار می کنند.

چگونه تعیین کنیم که آیا به یک تیم SOC یا CSIRT یا حتی هر دو نیاز داریم؟

برای یک نهاد واحد

اغلب، داشتن یک موجودیت واحد که SOC و CSIRT را متحد کند، مطلوب است. چرا؟ چون تمایز بین شناسایی و پاسخ واضح نیست و حتی ممکن است غیرضروری باشد. به عنوان مثال، شکار تهدید برای شناسایی تهدیدها استفاده میشود، اما به عنوان یک روش واکنش نیز عمل میکند.

هر دو تیم SOC و CSIRT از ابزارهای هماهنگسازی امنیتی(Security Orchestration)، اتوماسیون (Automation) و پاسخ (Response)، به اختصار SOAR استفاده میکنند، که یکسان بودن این ابزارها میتواند نشاندهنده این باشد که این تیمها باید ادغام شوند، زیرا همیشه مشخص نیست که چه کسی صاحب ابزار و مسئول تکامل آن است. فعالیتهای مرتبط با هوش تهدید (Threat Intelligent - TI) نیز دلیلی برای ادغام این دو فراهم میکند. یک موقعیت مصرف TI می تواند بینش هایی را در مورد روش های شناسایی و پاسخ ارائه دهد.

یکی دیگر از دلایل ادغام این گروه ها مربوط به مدیریت نیروی کار است. یکی از مشکلات تیم SOC این است که انگیزه نگه داشتن تحلیلگران سطح 1 دشوار است، به خصوص زمانی که آنها شب ها و آخر هفته ها کار می کنند. با کنار هم قرار دادن واکنش به حادثه و شکار تهدید، می توان موقعیت چرخش کاری را برای این افراد ایجاد کرد.

برای نهادهای جداگانه

برخی از کارشناسان صنعت استدلال میکنند که جدا نگه داشتن تیمهای SOC و CSIRT به آنها اجازه میدهد تا روی اهداف اصلی خود، یعنی تشخیص در مقابل پاسخ، تمرکز کنند. همچنین، گاهی اوقات به دلیل وجود چندین دفتر منطقهای یا شرکتهای تابعه، چندین تیم SOC مورد نیاز است، با این حال سازمانها مایلاند به دلیل حساسیت نتایج تحقیقات، پاسخ حادثه را متمرکز نگه دارند.

برنامه های استراتژیک برای برون سپاری ممکن است مستلزم جداسازی این دو کارکرد باشد. ممکن است این مساله در زمان حاضر مشکل ساز نباشد، زیرا بسیاری ازSOC ها به عنوان سازمانهای ترکیبی عمل میکنند. با این حال، جدا نگه داشتن SOC و CSIRT ممکن است به سازمان کمک کند تا به وضوح مسئولیت های یک شریک را تعریف کند.

بهترین روش ها برای ایجاد یک تیم برنده SOC

تیمهای عملیات امنیتی با چالشهای زیادی روبرو هستند: ممکن است آنها بیش از حد کار کنند، پرسنل کم داشته باشند و اغلب توجه کمی از سوی مدیریت ارشد به آنها جلب شود. بهترین شیوههای عملیات امنیتی میتواند ابزارهایی را که شرکتها برای محافظت از خود نیاز دارند و محیط کاری بهتری را به تیمهای SOC ارائه میدهد.

1- تیمهای SOC کارآمد از اتوماسیون امنیتی استفاده میکنند: با استفاده از تحلیلگران امنیتی بسیار ماهر در کنار اتوماسیون امنیتی، سازمان ها میتوانند رویدادهای امنیتی بیشتری را تجزیه و تحلیل کنند، حوادث بیشتری را شناسایی کنند و در برابر آن حوادث به طور موثرتری محافظت کنند.

2- استفاده از فناوری مؤثر: تواناییهای تیم SOC شما به قابلیت های فناوری آن بستگی دارد. فناوری باید دادهها را جمعآوری و یک پارچه سازی کنند، از تهدیدات جلوگیری کنند و به محض وقوع تهدیدات پاسخ دهند. تیمی که مجهز به ابزارها و منابع دادهای است و نتایج مثبت کاذب را به حداقل میرساند، میتواند زمانی را که تحلیلگران صرف بررسی حوادث امنیتی واقعی میکنند، به حداکثر برساند.

3- بهروز بودن با اطلاعات تهدید فعلی: دادههای اطلاعاتی تهدید از درون سازمان، در ارتباط با اطلاعات منابع خارجی، بینشی از آسیبپذیریها و تهدیدات را برای تیم SOC فراهم میکند. اطلاعات سایبری خارجی شامل بهروزرسانیهای امضا، فیدهای خبری، گزارشهای رویداد، هشدارهای آسیبپذیری و گزارشهای تهدید است. کارکنان تیم SOC میتوانند از ابزارهای نظارتی SOC استفاده کنند که اطلاعات یکپارچه تهدید را فراهم میکند.

4- افراد و مسئولیت ها: سازمان ها اغلب وظایف اداری را در میان شرکتهای تابعه و بین سازمان های شریک و واحدهای تجاری به اشتراک میگذارند. استانداردهای خط مشی امنیتی سازمان باید برای تعریف مسئولیت ها در رابطه با وظایف و مسئولیت پاسخگویی استفاده شود. یک سازمان همچنین می تواند نقش هر واحد تجاری یا آژانس را در رابطه با SOC تعریف کند.

5- دفاع از محیط: مسئولیت کلیدی یک تیم SOC دفاع از محیط است، اما تحلیلگران باید چه اطلاعاتی را جمع آوری کنند؟ آنها از کجا می توانند آن اطلاعات را پیدا کنند؟

تیم SOC میتواند تمام داده های ورودی را در نظر بگیرد، به عنوان مثال:

• اطلاعات شبکه، مانند URL ها، هش ها و جزئیات اتصال

• نظارت بر نقاط پایانی، اطلاعات آسیبپذیری آشکار شده توسط اسکنرها، فیدهای اطلاعات امنیتی، سیستمهای پیشگیری از نفوذ (IPS) و شناسایی (IDS)

• سیستمهای عامل

• اطلاعات توپولوژی

• فایروال و آنتی ویروس خارجی

سنجش تیم های SOC

| متریک |

تعریف |

مورد اندازه گیری |

| میانگین زمان تشخیص (MTTD) |

میانگین زمانی که SOC برای تشخیص یک حادثه صرف میکند |

SOC چقدر در پردازش هشدارهای مهم و شناسایی حوادث واقعی موثر است |

| میانگین زمان تا رزولوشن (MTTR) |

میانگین زمانی که پیش از اقدام SOC و خنثی کردن تهدید رخ می دهد |

SOC چقدر در جمع آوری داده های مربوطه، هماهنگی پاسخ و اقدام موثر است |

| مجموع موارد در ماه |

تعداد حوادث امنیتی شناسایی و پردازش شده توسط SOC |

محیط امنیتی تا چه حد شلوغ است و مقیاس عملکردی که SOC مدیریت میکند |

| انواع موارد |

تعداد حوادث بر اساس نوع: حمله به وب، فرسایش (نیروی بی رحم و تخریب)، ایمیل، گم شدن یا سرقت تجهیزات و غیره. |

محلی که انواع اصلی فعالیتهایی توسط SOC مدیریت میشوند و اقدامات امنیتی پیشگیرانه باید متمرکز شوند |

| بهره وری تحلیلگر |

تعداد واحدهای پردازش شده به ازای هر تحلیلگر: هشدار برای ردیف 1، حوادث برای سطح 2، تهدیدات کشف شده برای سطح 3 |

چه اندازه تحلیلگران در پوشش حداکثری هشدارها و تهدیدها موثر هستند |

| شکست پروژه |

تعداد رویدادهایی که وارد SIEM می شوند، هشدارهای گزارش شده، حوادث مشکوک، حوادث تایید شده، حوادث تشدید شده |

ظرفیت موثر SOC در هر سطح و حجم کاری مورد انتظار برای گروه های تحلیلگر مختلف |

نکات کلیدی:

• SOCهای مدرن نیاز به همکاری و تشریک مساعی بین تیم های توسعه، عملیات و امنیت را دارند. زیرساختهای پیچیده و سرعت فرآیندهای چابک به قابلیتهایی نیاز دارند که تیمهای امنیتی به تنهایی نمیتوانند به آن دست یابند.

• ابزارهای امنیتی مؤثر باید از تمام مراحل فرآیندِ واکنش به حادثه پشتیبانی کنند. متمرکز کردن اطلاعات، ارائه تجزیه و تحلیل سریع و پشتیبانی از تحقیقات عمیق کلیدی است.

• متریک ها میتوانند به شما در ارزیابی اثربخشی فرآیندهای SOC خود در صورت استفاده دقیق کمک کنند. اطمینان حاصل کنید که نتایج متریک ها را در فرآیندهای ارزیابی و پالایش خود گنجانده اید.